[ad_1]

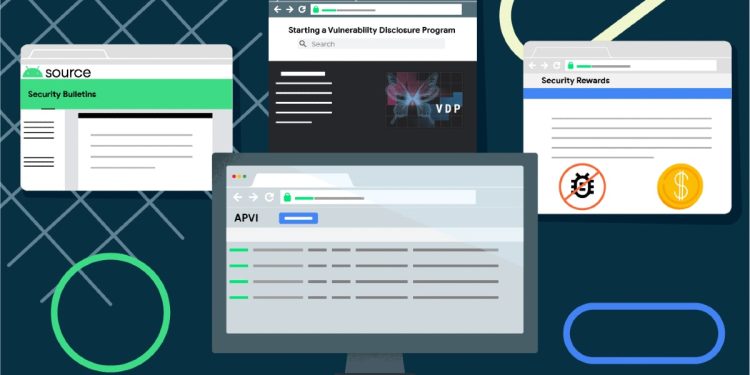

L’initiative Android Partner Vulnerability de Google, dans le cadre d’un aveu majeur de fuite de sécurité, a révélé une nouvelle vulnérabilité clé qui a affecté les smartphones Android de grandes marques telles que Samsung et LG, entre autres. En raison de la fuite des clés de signature utilisées par les OEM Android, les applications imposteurs ou les logiciels malveillants pourraient se déguiser en applications « de confiance ». Le problème a été signalé plus tôt en mai de cette année, à la suite de quoi plusieurs entreprises, dont Samsung, ont pris des mesures pour contrôler la vulnérabilité.

La faille de sécurité a été mise au jour par l’employé de Google Łukasz Siewierski (passant par Mishaal Rahman d’Esper). Sirwierski, à travers ses tweets, a révélé comment les certificats de la plate-forme ont été utilisés pour signer des applications malveillantes sur Android.

Les gens, c’est mauvais. Très très mauvais. Des pirates et/ou des initiés malveillants ont divulgué les certificats de plate-forme de plusieurs fournisseurs. Ceux-ci sont utilisés pour signer des applications système sur les versions Android, y compris l’application « Android » elle-même. Ces certificats sont utilisés pour signer des applications Android malveillantes ! https://t.co/lhqZxuxVR9

– Mishaal Rahman (@MishaalRahman) 1 décembre 2022

Au cœur du problème se trouve une vulnérabilité du mécanisme de confiance des clés de la plate-forme Android qui pourrait être exploitée par des attaquants malveillants. De par sa conception, Android fait confiance à toute application qui utilise une clé de signature de plate-forme légitime, qui est utilisée pour signer les applications système principales, via le système d’identification d’utilisateur partagé d’Android.

Cependant, les fabricants d’équipement d’origine (OEM) Android ont vu leurs clés de signature de plate-forme divulguées, permettant aux créateurs de logiciels malveillants d’obtenir des autorisations au niveau du système sur un appareil cible. Cela rendrait toutes les données utilisateur sur l’appareil particulier disponibles pour l’attaquant, tout comme une autre application système du fabricant signée avec le même certificat.

Une autre partie alarmante de la vulnérabilité est qu’elle ne nécessite pas nécessairement qu’un utilisateur installe une nouvelle application ou une application « inconnue ». Les clés de plate-forme divulguées pourraient également être utilisées pour signer des applications de confiance courantes telles que l’application Bixby sur un appareil Samsung. Un utilisateur qui téléchargeait une telle application à partir d’un site Web tiers ne verrait pas d’avertissement lors de son installation sur son smartphone, car le certificat correspondrait à celui de son système.

Google, cependant, n’a pas explicitement mentionné la liste des appareils ou des OEM qui ont jusqu’à présent été touchés par la vulnérabilité critique dans son divulgation publique. Néanmoins, la divulgation comprend une liste d’exemples de fichiers malveillants. La plateforme a depuis aurait a confirmé la liste des smartphones concernés, qui incluent des appareils de Samsung, LG, Mediatek, Xiaomi et Revoview.

Le géant de la recherche a également suggéré aux entreprises concernées des moyens d’atténuer le problème. La première étape consiste à produire les clés de signature de la plate-forme Android qui ont été signalées comme ayant été divulguées et à les remplacer par de nouvelles clés de signature. La société a également exhorté tous les fabricants d’Android à minimiser considérablement l’utilisation fréquente de la clé de plate-forme pour qu’une application signe d’autres applications.

Selon Google, le problème a été signalé pour la première fois en mai. Depuis lors, Samsung et toutes les autres entreprises concernées ont déjà pris des mesures correctives pour atténuer et minimiser les vulnérabilités qui étaient à portée de main. Cependant, selon Android Police, certaines des clés vulnérables répertoriées dans la divulgation ont récemment été utilisé pour les applications pour les téléphones Samsung et LG téléchargés sur APK Mirror.

« Les partenaires OEM ont rapidement mis en œuvre des mesures d’atténuation dès que nous avons signalé la compromission de la clé. Les utilisateurs finaux seront protégés par les atténuations des utilisateurs mises en œuvre par les partenaires OEM », a déclaré Google dans un communiqué à BleepingComputer.

Il est conseillé aux utilisateurs d’Android de mettre à jour leurs versions de firmware avec les dernières mises à jour disponibles afin de rester protégés contre les failles de sécurité potentielles telles que celle divulguée par Google, et d’être vigilants lors du téléchargement d’applications à partir de sources tierces.

[ad_2]

Source link